Merhabalar

Yedekli çalışma kavramı hayatımızın her noktasında. Herşeyin bir yedeği olsun isteriz, özellikle kritik konumda olan cihazlarımızın. Tüm ağ trafiğini yöneten aktif ağ cihazlarının (switch, router, firewall) teknik bir problem sonrası bizlere yaşattığı iş kaybı, stress günümüz şartlarında yedekli çalışmayı daha önemli hale getirmektedir.

Bu yazıda, bir firewall ve router olarak pfSense’in CARP (common Address Redundancy) çalışma yapısından, konfigurasyon ve test aşamalarından bahsedeceğim. Bu yapılandırma sonrası pfSense makinalarınızdan birisi bir sorun yaşarsa anlık olarak diğer pfsense makinanız devreye girecektir ve hiçbir veri kaybı yaşamadan ağ trafiği devam edecektir.

Önemli: Virtual IP ve Carp ayarları yalnızca pfMaster makinasında yapılmalıdır, pfBackup’da yapacağınız ek ayarlar problem yaşatır (looop’a sebebiyet verir) !

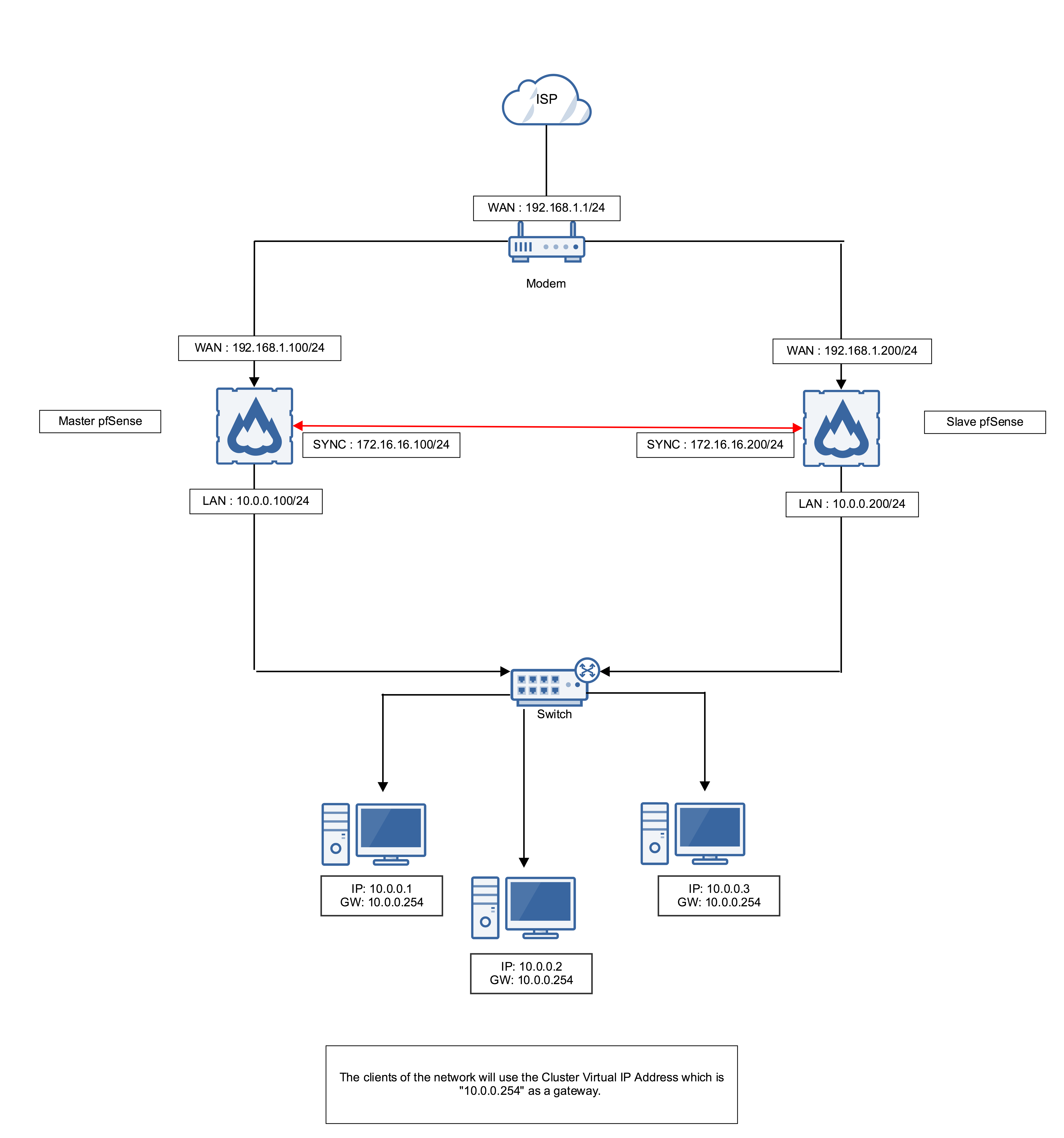

” Örnek, Carp konfigurasyonu yapılmış network şeması.”

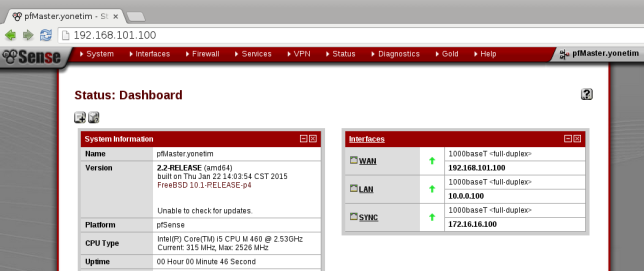

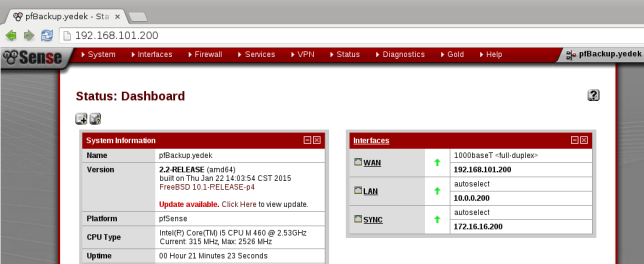

pfMaster ve pfBackup makinalarımızın network bacakları aşağıdaki gibi yapılandırılmış durumda sizde kendi pfsense makinalarınızın LAN ve SYNC network bacaklarını aşağıdaki gibi ayarlayabilirsiniz.

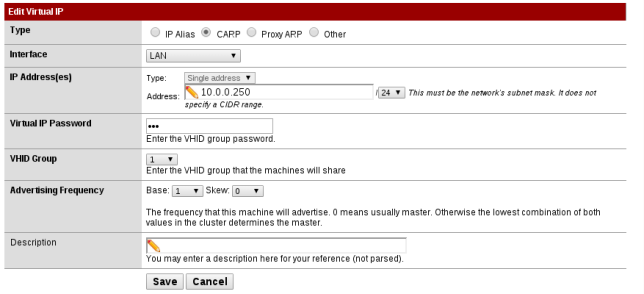

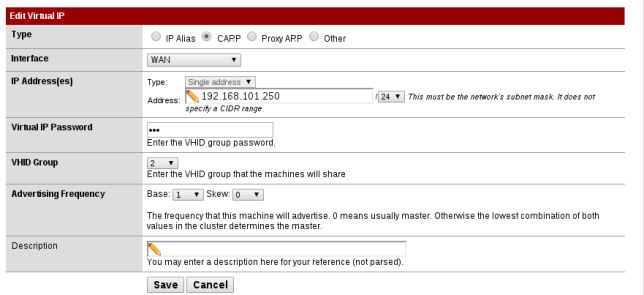

pfMaster makinanızda ana menüde Firewall > Virtual IPs > IP > + > butonuna tıkladıktan sonra aşağıdaki gibi ayarlar yapılır. Ayar değişiminden sonra aşağıdan Kaydet butonuna tıklamayı unutmayınız.Bu kural local network için.

Type: Hangi türü yapılandıracağınızı belirtebilirsiniz.

Interface: Hangi ağ arabirimi local network olarak kullanıyorsanız o ağ arabirim seçilir.

IP adresses: Bu bölüme sanal ip adresi için local network ‘de kullanılmayan bir ip adresi girebilirsiniz.

Virtual IP Password: Bu bölüme istediğiniz parolayı girebilirsiniz.

Daha sonra aynı sekme içerisinde WAN bacağı için sanal bir ip oluşturuyorsunuz.

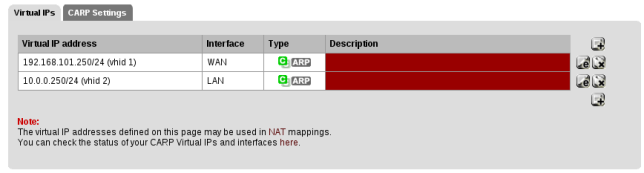

Kurallar oluşturulduktan sonra aşağıdaki gibi bir resim ile karşılaşacaksınız.

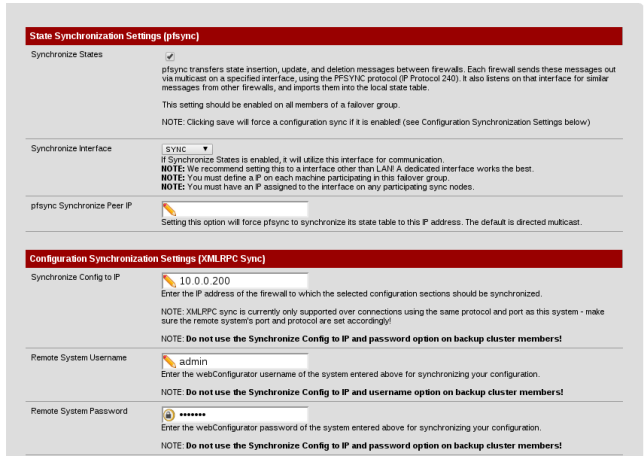

pfMaster makinanızda ana menüde Firewall > Virtaul IPs > CARP Settings > sekmesine girdikten sonra aşağıdaki gibi ayarlar yapılır. Ayar değişiminden sonra aşağıdan Save butonuna tıklamayı unutmayınız.

pfMaster Sync ip adresi: 10.0.0.100

pfBackup Sync ip adresi: 10.0.0.200

Synchronize Interface: Bu bölüme SYNC için var olan interface bacağı seçilmelidir.

pfSync Synchronize Peer IP: Bu bölüme senkronizasyon olacağı pfBackup makinasının SYNC bacağının ip adresi giriyorsunuz. ” Bu alanı boş bırakabilirsiniz.”

Synchronize Config to IP: Bu bölüme bileşenlerin senkronize olacağı pfBackup makinasının ip adresini giriyorsunuz.

Remote System Username: Buraya pfBackup makinasının yetkili kullanıcı adını giriyorsunuz. Default: admin

Remote System Password: Buraya pfBackup makinasının yetkili parolasını giriyorsunuz. Default: pfsense

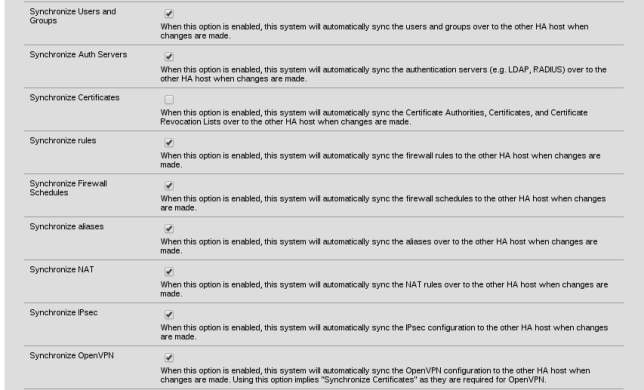

aynı sayfa içerisinde biraz aşağıya indiğiniz zaman senkronize olacak bileşenleri buradan belirleyebilirsiniz.

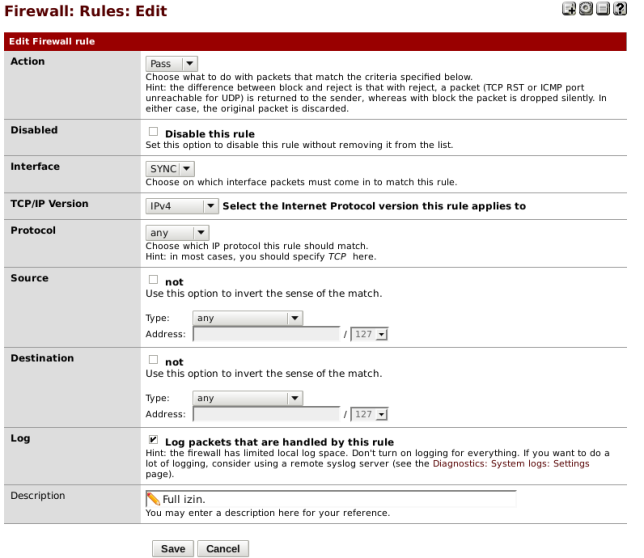

Daha sonra iki pfSense makinasının birbirine erişebilmesi için pfMaster ve pfBackup makinalarında SYNC interfacesleri için bir kural oluşturuyoruz ve tüm erişim izinlerini veriyoruz. Ana menüde Firewall > Rules > SYNC > + > butonuna tıkladıktan sonra yeni bir kural oluşturulabilir. Kural oluşturulduktan sonra iki pfsense makinasının SYNC interfacesleri birbirlerine ping atabiliyor olması gerekiyor. Ayar değişiminden sonra aşağıdan Save butonuna tıklamayı unutmayınız.

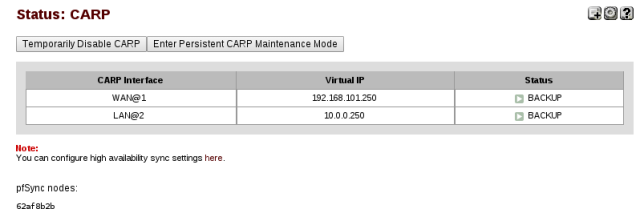

Daha sonra pfBackup makinasına girdikten sonra Status > CARP (failover) > sekmesine girip pfMaster makinanızdaki Carp konfigurasyonlarının buraya otomatik olarak tanımlandığını görebilirsiniz.

pfSense CARP Test Edilmesi

Test için bir tane client açın ve Firewall > Virtual IPs > LAN > bacağına verdiğiniz virtual ip adresi client ‘ın gateway adresi olsun aynı şekilde bir tane ip adresi, netmask, dns vb. şeyleri tanımladıktan sonra pfMaster makinasını kapatın ve internette gezinmeye devam edin, trafiğin kesintisiz devam ettiğini görebilirsiniz.

pfMaster makinası kapatıldığı zaman pfBackup makinasında Status > CARP (failover) sekmesine girdiğiniz zaman Backup yerine Master yazdığını görebilirsiniz.

pfSense CARP Çalışmıyorsa !

Eğer iki pfSense makinasında yaptığınız carp çalışmıyorsa aşağıdaki adımları deneyebilirsiniz.

1. İki pfsense makinası internete düzgün bir şekilde çıkıyormu ? ping 8.8.8.8 veya ping google.com

2. İki pfsense makinası düzgün bir şekilde isim çözümleme yapabiliyorlarmı ? Diagnostics > DNS Lookup

3. Client ‘ın network ayarları doğru bir şekilde yapılandırılmışmı vmware kullanılıyorsa ethernet bacağı Host-Only modundamıdır ?

4. Vmware promiscuous mode aktif ‘mi. ? Sanallaştırma üzerinde iki pfsense ile CARP konfigurasyonu yapıyorsanız. Önemli !

5. İki pfsense makinasını ve client makinasını restart edebilirsiniz.

6. pfMaster loglarını inceleyebilirsiniz. Status > System Logs

7. pfMaster makinasında firewall kuralı oluşturduğunuz zaman aynı şekilde pfBackup makinasına bu kural uygulanıyormu ?

8. Yerel ağdaki client iki pfsense makinasının network bacaklarına ping atabiliyormu ?

“ pfSense CARP konfigurasyonu video ile izlemek isterseniz buraya bakabilirsiniz. “

Carp konfigurasyonu bittikten sonra aklınıza aşağıdaki gibi birkaç soru takılabilir.

1. Soru : Yerel ağdaki makinaların gateway adresleri ne olacak ?

Cevap : Yerel ağdaki makinaların gateway adresleri pfMaster ‘da Firewall > Virtual IPs > LAN > bacağına verdiğiniz ip adresi olacaktır.

2. Soru : pfMaster giderse, yerel ağdaki kullanıcıların trafiği pfBackup üzerinden otomatik olarak gitmesi için client tarafında birşey yapmaya gerek varmı ?

Cevap : Yerel ağdaki kullanıcıların gateway adresleri doğru bir şekilde yapılandırıldıysa herhangi birşey yapılmasına gerek yok. Tüm kullanıcılar gateway adreslerini elle değiştirmesini istemiyorsanız DHCP sunucusunu aktif edip ( default gateway ) bölümüne Firewall > Virtaul IPs > LAN > bacağına verdiğiniz ip adresini tanımlayabilirsiniz böylelikle problem ortadan kalkmış olacak.

Önemli : Carp konfigurasyonunu yaptıktan sonra şöyle bir problem ortaya çıkıyor. Örneğin, dışardan içeri, içeriden dışarıya port yönlendirmeler olduğunu varsayalım böyle bir durumda sadece tek bir pfMaster makinasına port yönlendirme oluyor dolasıyla pfMaster makinasına birşey olursa port yönlendirmelerde pfMaster makinasında kalmaya devam ediyor ve böylelikle problemler çıkmaya başlıyor.

Böyle bir durumda aşağıdaki adımları takip ederek pfMaster port yönlendirmelerini aynı zamanda pfBackup makinasınında kullanmasını sağlayabilirsiniz. Bu sadece bir örnekti bunun gibi daha birçok avantajı vardır. Bunu mutlaka yapılmalı aksi takirde yedekli çalışmanın bir anlamı olmaz.

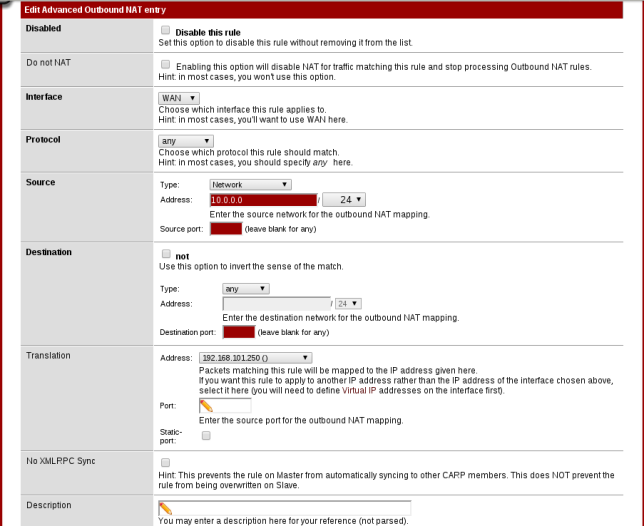

Ana menüde Firewall > NAT > Outbound > Manuel Outbound NAT rule generation > seçeneği seçilir daha sonra + butonuna tıklayarak yeni bir dışarı nat kuralı oluşturulur.

pfMaster Ethernet Bilgileri

WAN: 192.168.100.205/24

LAN: 10.0.0.100/24

SYNC: 10.10.10.100/24

pfMaster Virtual IPs Bilgileri

Virtual WAN IP: 192.168.101.250/24

Virtual LAN IP: 10.0.0.250/24

Aşağıdaki resimde şunu demiş oluyoruz kaynağı LAN networkü içerisinde bulunan tüm kullanıcılar dışarı yani internete çıkarken pfMaster makinasının Virtual WAN IP adresine nat yaparak internete çıksın.

Yönetim için kullanılan pfMaster makinasında dışarıdan içeriye, içeriden dışarıya port yönlendirme vb. ayarlar yapılmak isternirse pfMaster ‘ın gerçek wan ip adresi kullanılmayacak onun yerine pfMaster ‘ın virtual wan ( 192.168.101.250 ) ip adresi kullanılmalıdır.

” Online pfSense Firewall & Router Eğitimi | www.udemy.com/pfsense-training “

Leave a Reply