Giriş

İş Ortamlarına Yerleşimi

SecurityOnion Nedir ?

SecurityOnion İndirme Adresi

SecurityOnion Kurulumu

Kurulum Sonrası Yapılandırma

Saldırı Tespit Sisteminin ( Snort ) Güncelleme

Saldırı Tespit Sisteminin ( Snort ) Arayüzüne Giriş

Saldırı Tespit Sisteminin ( Snort ) Test Edilmesi

Nmap ile Hedef Sistemin Port/Servis Taranması

Kayıtlı Malware Trafiklerini Yeniden Oynatma

Unicode Saldırısı

Yazar: İbrahim UÇAR

İlk Yayımlanma Tarih: 01.06.2015

İletişim Bilgileri:

- [email protected]

- twitter.com/ucribrahim

Network teknolojilerini öğrenirken, araştırma yapmamda ve yazdıklarımı derleyip bu makaleyi hazırlamamda katkı sunan Harun ŞEKER ve Ozan UÇAR ‘a teşekkürlerimi sunarım.

Giriş

İş ortamlarımızda, sahip olduğumuz yerel ağlarda, kablosuz ağlarda ve internet ağımızda zaman zaman teknik problemler gözlemleyebilir yada istemci/sunucu tabanlı saldırılarla karşılaşabiliriz. Genelde bu işler için saldırı tespit sistemleri ve log kolerasyon mekanizmaları kullanılır. Bu yazıda, ağınıza yapılan saldırıları gözlemlemenizi ve anormallikleri tespit etmenizi sağlayacak ve çeşitli opensource yazılımların bir arada yer aldığı SecurityOnion projesinden detaylarından bahsedeceğim.

Dökümanın devamında, saldırı tespit sistemlerinin ağınıza yerleşim senaryolarını, kurulum, konfigurasyon ve test aşamalarını okuyor olacaksınız.

Her türlü geri bildiriminiz ve katkılarınız için benimle iletişim kurmanızı rica ederim.

İş Ortamlarına Yerleşimi

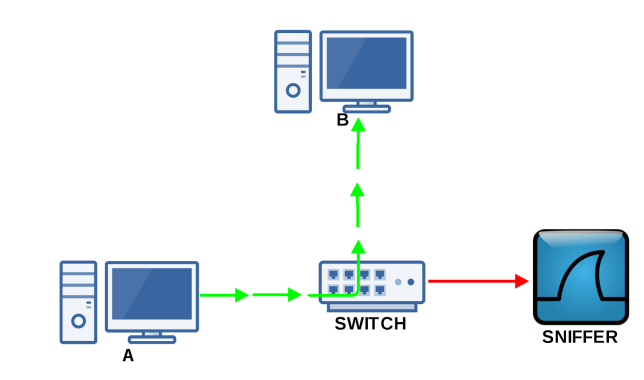

Bu tür sistemlerin genellikle tercih edilen yapılandırma şekli, tüm network cihazlarının (istemci, sunucu, switch/router vb) trafiğini görebileceğimiz bir noktaya yerleştirmek. Böylelikle ağınızda değişiklikler yapmadan ve ek programlar kurmadan ( agent vb.) bu işlemi başarıyla gerçekleştirebilirsiniz.

Bu tür yapılandırmalar için en ideal çözüm, switch ‘in mirror/span portuna bu sistemi yerleştirmektir. Aşağıda örnek bir network şeması paylaşıyorum.

SecurityOnion Nedir ?

Debian tabanlı, üzerinde snort, barnyard2, suricata, bro ids, elsa gibi uygulamaların hazır olarak kurulu geldiği ve birbiri ile çalışacak şekilde yapılandırıldığı bir dağıtımdır. Normal şartlarda, snort ve diğer yazılımları kurup yapılandırmak ile vakit kaybetmemek için SecurityOnion iyi bir çözüm olabilir.

Ayrıca Snorby arabirimi alarmları görüntülemek ve anlamlandırmak için oldukça pratik.

SecurityOnion İndirme Adresi

Ağınızın kapasitesine göre bir donanım seçimi yapmanız gerekir. Fiziksel sunucuda gerçek bir ağ ortamına kurmadan önce lab. ortamında kurup tecrübe kazanmak isterseniz, kullandığınız sistem üzerinde VMware Workstation veya alternatif bir sanallaştırma yazılımının ( virtualbox vb.) kurulu olması önerilmektedir.

http://sourceforge.net/projects/security-onion/files/

SecurityOnion Kurulumu

Kurulum yapmayı tercih ettiğiniz sistem 2 tane ağ arabirimi eklemenizi öneririm. 1. ağ arabirimi yönetim için 2. ağ arabirimi trafik izlemek için. Özellikle port mirror diğer bilinen adı ile span porttan trafik alıyorsanız bu ağ arabirimine bağlantı kuramayacaksınız (trafik read-only olduğu için)

ISO dosyasını indirdikten sonra kullanmış olduğunuz sanallaştırma programını açıp kurabilirsiniz. Kurulum bittiğinde aşağıdaki gibi SecurityOnion masaüstü ekranı karşınıza çıkacaktır. Sistem kurulumu için masaüstünde bulunan Install Security adlı ikona çift tıklayarak çalıştırabilirsiniz. Kurulum aşaması oldukça kolay aşağıdaki adımları takip edebilirsiniz.

Sistem için hangi dili kullanmak isterseniz aşağıdan belirtebilirsiniz.

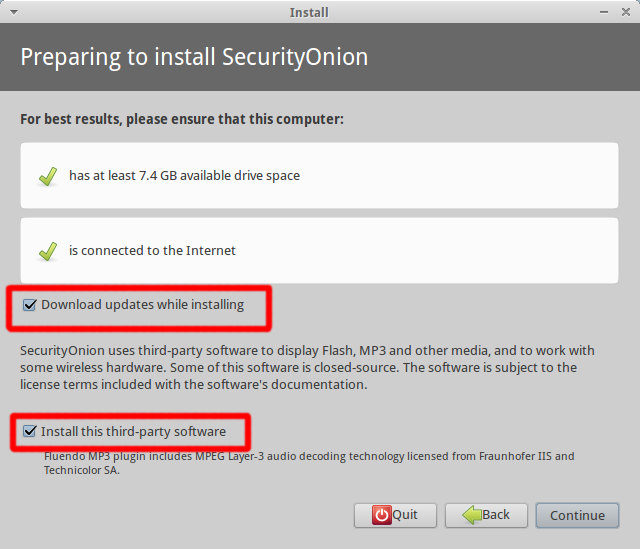

Sistem yüklenme aşamasında update ‘ler ile birlikte yüklenmesini isterseniz aşağıdaki iki kutucuğu işaretleyebilirsiniz.

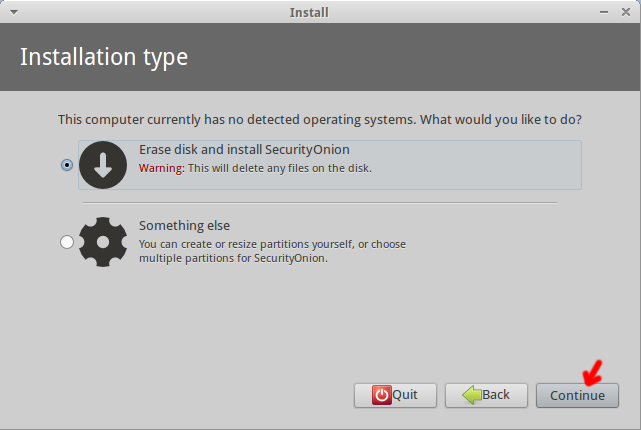

Aşağıdaki ilk seçeneği seçerek disk içerisindeki bütün dosyaları silip kurulum yapılmasını sağlayabilirsiniz.

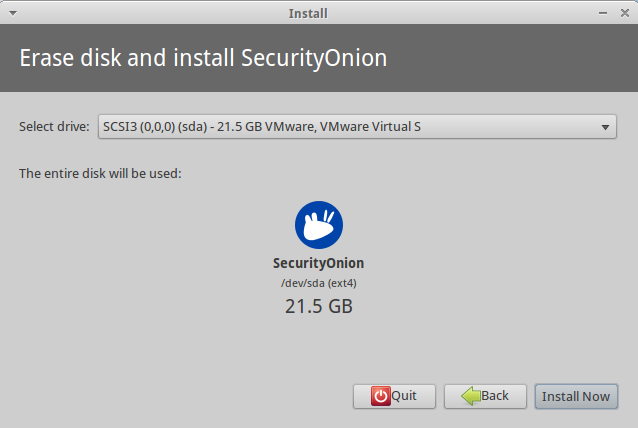

Herhangi bir ayar değişikliği yapmadan Install Now butonuna tıklayarak kurulumu bitirebilirsiniz.

Sistem kurulum aşamasında size birkaç soru sorulacaktır. Örneğin; nerede yaşadığınız, klavye ayarı, kullanıcı bilgileri vb. bilgileri doldurmanızı isteyecektir. Kurulum aşaması bittikten sonra Restart Now butonuna tıklayarak sistem yeniden başlatılır.

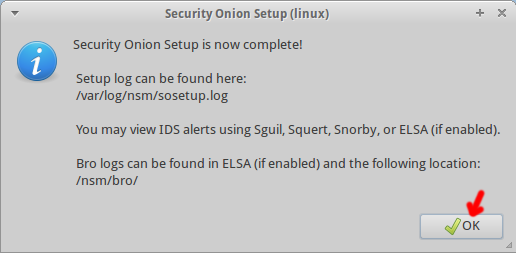

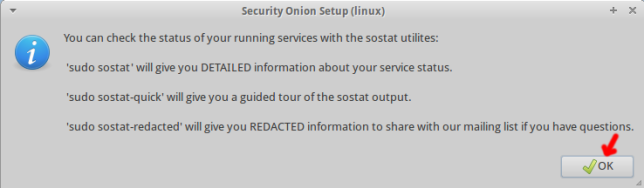

Kurulum Sonrası Yapılandırma

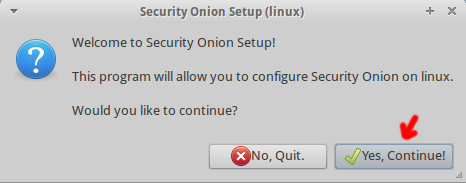

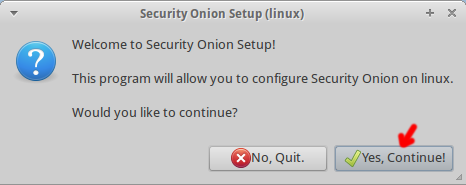

Bu aşamada snort, snorby, sguil, squert vb. yazılımların çalıştırılması için aşağıdaki adımlar takip edilebilir. Sistem masaüstünde bulunan Setup adlı ikona çift tıklayarak çalıştırılır. Daha sonra root parolası girilir ve OK butonuna tıklayarak bir sonraki adıma geçilir.

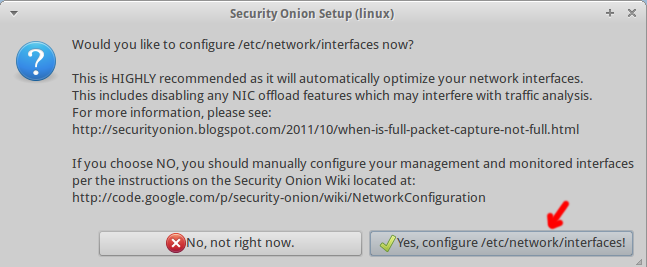

Aşağıda size iki seçenek sunuluyor, interface ayarlarını elle yapılandırmak isterseniz No, not right now seçeneğini seçebilirsiniz. Otomatik olarak ayarlanması önerilir.

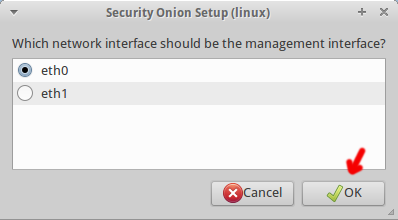

Sanallaştırma programı üzerinde iki adet ağ arabirimi olduğu için bana hangisini yönetim ağ arabirimi olarak kullanacaksın diye soruyor, eth0 ağ arabirimini seçiyorum. Tabi siz istediğiniz ağ arabirimini seçebilirsiniz. !

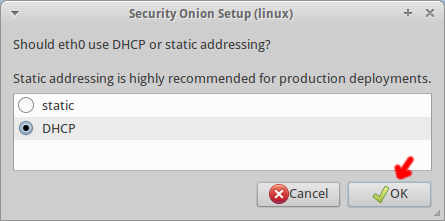

Seçilen eth0 ağ arabirimi için ip adresi, netmask, ağ geçidi, dns vb. ayarları otomatik olarak DHCP tarafından yapılandırılmasını istiyorsanız DHCP seçeneğini seçebilir istemiyorsanız static seçeneğini seçebilirsiniz.

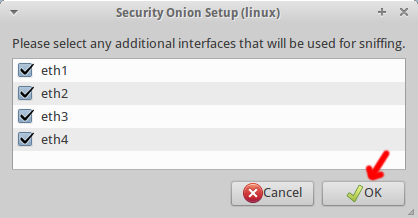

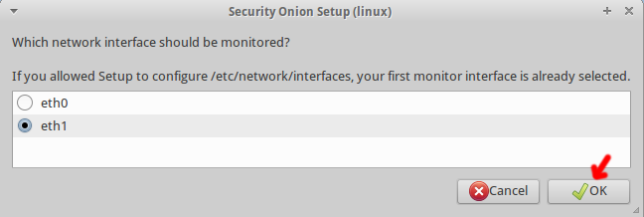

Sniffer için kullanılacak ağ arabirimi seçilir. Sniffer için bu bölüm birden fazla ağ arabirimi desteklemektedir.

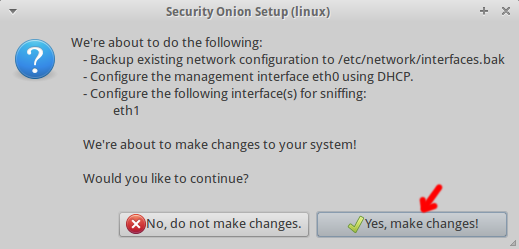

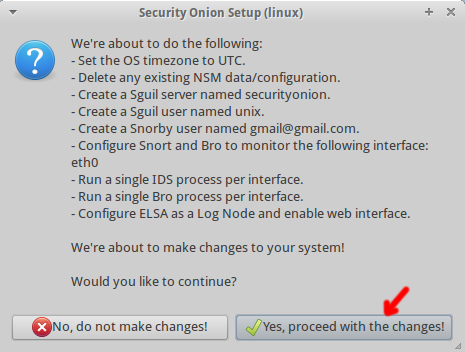

Sanallaştırma programı üzerinde bulunan sistemin eth1 ağ arabirimi için, aşağıdaki değişiklikler için sizden izin istiyor Yes, make changes butonuna tıklayabilirsiniz.

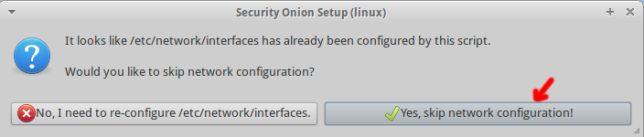

Sistem açıldıktan sonra masaüstünde bulunan Setup adlı ikona çift tıklayarak çalıştırılır. Daha sonra root parolası girilir ardından OK butonuna tıklayarak bir sonraki adıma geçilir. Aşağıdaki kırmızı ok işaretlerini takip ederek gerekli olan diğer ayarlar yapılabilir.

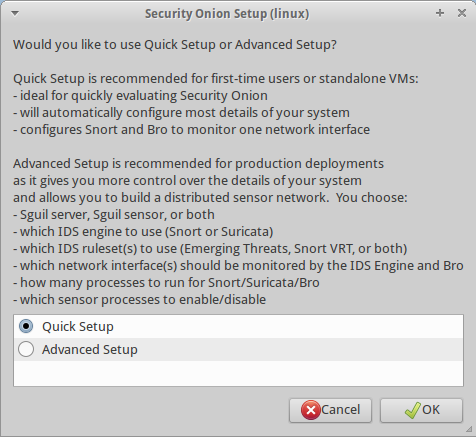

Hızlı bir kurulum istiyorsanız Quick Setup seçeneğini seçebilirsiniz. Bütün yapılandırmayı elle yapılandırmak istiyorsanız Advenced Setup seçeneğini seçebilirsiniz. Hızlı bir kurulum için Quick Setup seçeneği önerilir.

Hangi ağ arayüzünü izlemek isterseniz aşağıdan belirtebilirsiniz.

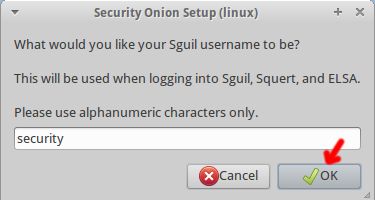

Aşağıda size Sguil, Squert ve ELSA yazılımları için oturum sırasında kullanılacak kullanıcı adını soruyor.

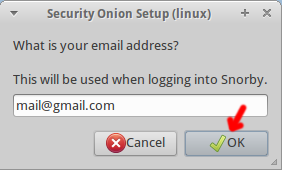

Snorby yazılımı için oturum sırasında kullanılacak mail adresini yazabilirsiniz.

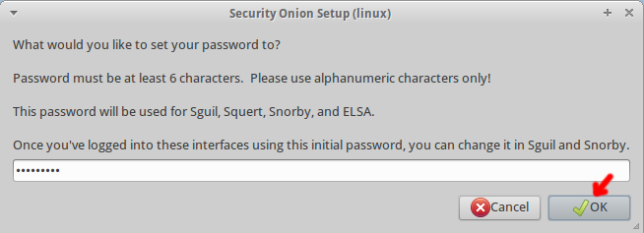

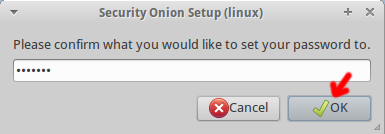

Aşağıda size Sguil, Squert, Snorby ve ELSA yazılımları için oturum sırasında kullanılacak parolayı yazabilirsiniz. En az 6 karakter uzunluğunda olması gerekiyor. İki aşamada girdiğiniz parolalar birbirleriyle uyuşmalıdır.

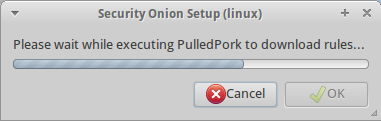

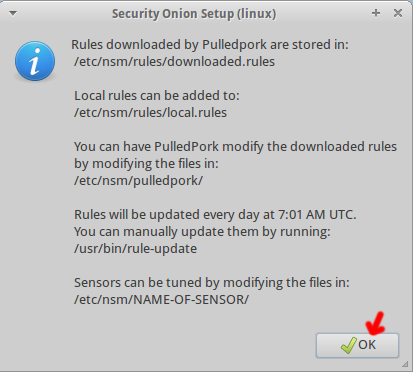

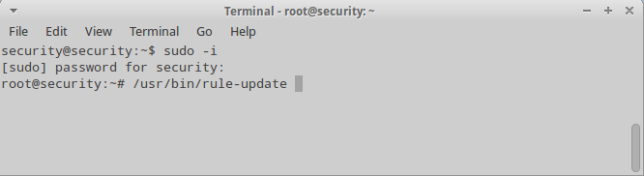

Saldırı Tespit Sisteminin ( Snort ) Güncelleme

Snort kurallarının güncel olması için komut satırından aşağıdaki komut kullanılabilir. Diğer komutları kullanarak sistemin güncel olmasını sağlayabilirsiniz. Güncelleme yapılırken Yarıda Kesmeyiniz. !

root# sudo -i

root# sudo apt-get update ; apt-get upgrade

root# apt-get dist-upgrade -y

root# reboot

root# /usr/bin/rule-update

root# service nsm restart

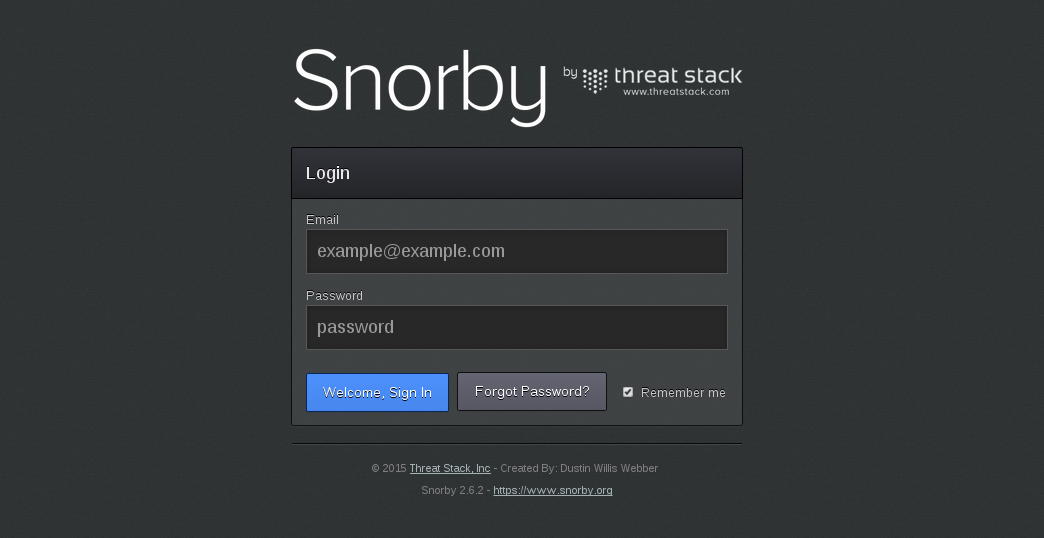

Saldırı Tespit Sisteminin ( Snort ) Arayüzüne Giriş

Saldırı tespit sisteminin snort ‘un arayüzüne giriş yapmak için masaüstünde bulunan snorby ikonuna çift tıklayarak çalıştırılır. Snorby portu varsayılan 444 portunda çalışmaktadır. Sistem yapılandırma sırasında tanımlamış olduğunuz mail adresi ve parolayı buraya girmeniz gerekiyor.

Saldırı Tespit Sisteminin ( Snort ) Test Edilmesi

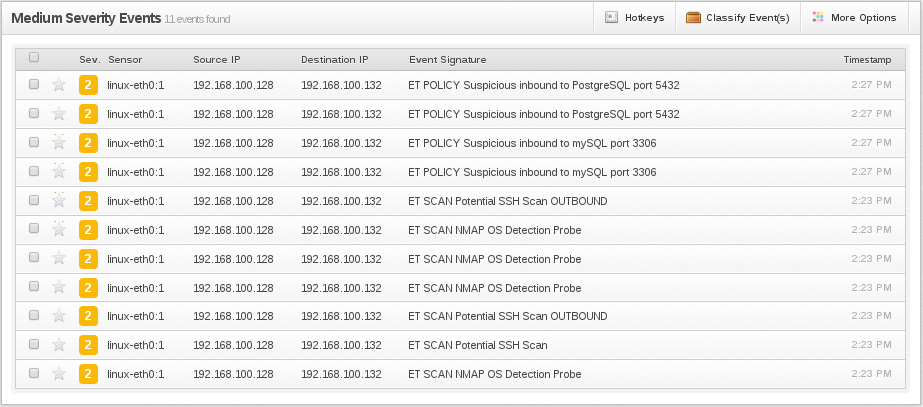

Nmap ile Hedef Sistemin Port/Servis Taranması

Aşağıdaki komut ile yerel ağdaki bir sistemin portları ve servisleri taranmıştır. Böyle bir port/servis taraması securityonion loglarında aşağıdaki gibi görünmektedir.

kali# nmap -sV -A 192.168.100.132

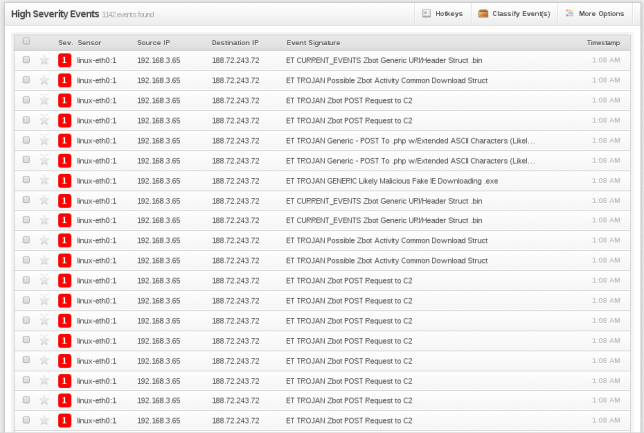

Kayıtlı Malware Trafiklerini Yeniden Oynatma

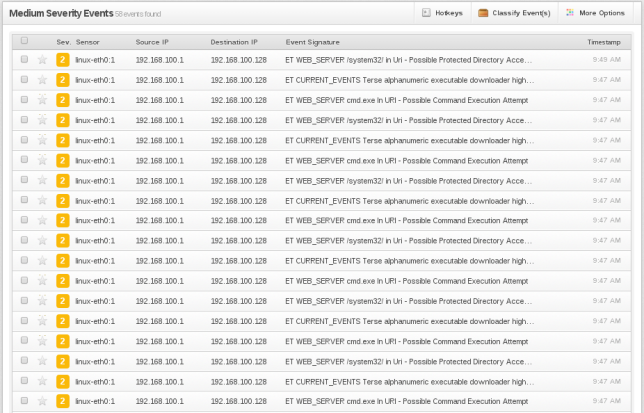

Çeşitli .pcap uzantılı dosyaları tcpreplay aracı ile ağ içerisinde oynattıktan sonra zararlı yazılımın trafiğinin yakalandığı zaman securityonion loglarında aşağıdaki gibi gözükmektedir. Örnek olarak Zeus zararlısının trafiğini oluşturduğumuzda Saldırı Tespit Sistemimizin bunu yakaladığını görebilmekteyiz.

kali# tcpreplay -i eth0 -t -K –loop 200 zeus-sample-3.pcap

Unicode Saldırısı

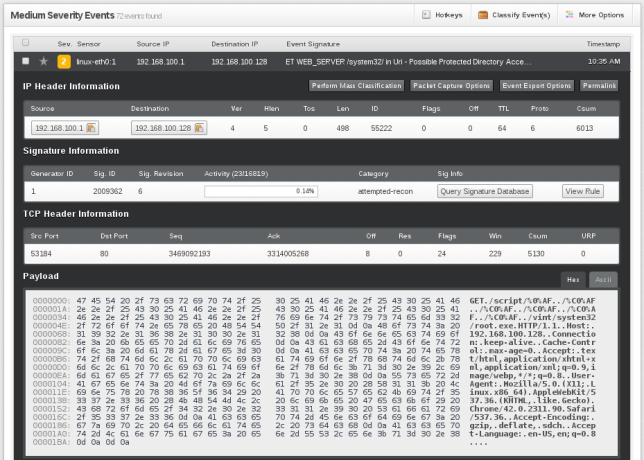

Apache sunucusu bulunan bir sisteme aşağıdaki gibi web üzerinden unicode saldırısı yapılabilir. Böyle bir saldırı olduğu zaman securityonion loglarında aşağıdaki gibi gözükmektedir.

Örnek:

| http://ip_adresi/script/%0%AF../%C0%AF../%C0%AF../%C0%AF../%C0%AF../%C0%AF../vint/system32/cmd.exe |

Gerçek:

| http://192.168.100.128/script/%0%AF../%C0%AF../%C0%AF../%C0%AF../%C0%AF../%C0%AF../vint/system32/cmd.exe |

Yukarıdaki unicode saldırısı hakkında daha fazla bilgi almak istersek uyarı kaydının içerisine girebiliriz.

Kaynak : http://blog.securityonion.net/ ( parola sıfırlamak )

Leave a Reply